Wojsko, bezpieczeństwo, geopolityka, wojna na Ukrainie

Jak przemysł morski rozumie pojęcie „bezpieczeństwo”? [KOMENTARZ]

W czasie II Forum Bezpieczeństwa Przemysłu Morskiego okazało się, że przemysł rozumie pojęcie bezpieczeństwa zupełnie inaczej, niż resorty siłowe. To właśnie dlatego w czasie prezentacji i dyskusji ani razu nie padły takie nazwy i słowa jak: Marynarka Wojenna, Straż Graniczna, dywersja podwodna, terroryzm morski czy miny morskie. Jednym elementem łączącym świat cywilny i wojskowy okazuje się być jak na razie „cyberbezpieczeństwo”.

Drugie Forum Bezpieczeństwa Przemysłu Morskiego (FBPM) odbyło się w Gdyni 10 stycznia 2019 roku, a więc na dwa tygodnie przed przygotowywanym w Warszawie czwartym już Forum Bezpieczeństwa Morskiego (FBM). Pomimo zbieżności nazw bardzo trudno będzie się jednak doszukać podobieństwa pomiędzy tematyką obu imprez. W Warszawie większa część dyskusji będzie się bowiem toczyła wokół bezpieczeństwa państwa, związanego ze stanem oraz przyszłością Marynarki Wojennej i Straży Granicznej. W panelu dotyczącym infrastruktury krytycznej i przemysłowej będzie się natomiast mówiło o zagrożeniach „siłowych” – wywołanych przez działania wojenne, hybrydowe i terrorystyczne.

W przypadku Forum Bezpieczeństwa Przemysłu Morskiego w Gdyni dyskutowano również o zagrożeniach, ale głównie tych, jakie mogą na co dzień zaszkodzić funkcjonowaniu różnego rodzaju cywilnych podmiotów przemysłu morskiego. W czasie ośmiogodzinnych prezentacji i dyskusji nie wymieniono więc ani razu takich nazw jak: Marynarka Wojenna, Straż Graniczna, terroryzm morski czy miny morskie. Jeżeli już natomiast mówiono o ryzyku, to tylko takim, jakie może zaszkodzić działalności firm, narażając je na straty finansowe i nawet „utratę reputacji”.

To właśnie dlatego respondenci działający w przemyśle morskim, zapytani o najważniejsze ryzyka dla tej branży na najbliższe lata wymieniali jedynie:

- Zachowanie rynku (zmienność, wzrost konkurencyjności, stagnacja rynku) – 35%;

- Przestój w działalności (zakłócenie łańcucha dostaw) – 28%;

- Kradzież, fraudy, korupcja – 28%;

- Katastrofy naturalne – 23%;

- Błędy ludzkie – 22% [wg prezentacji spółki PZU LAB].

Jak widać, żadna z 82 firm biorących udział w tej „ankiecie” nie wskazała na terroryzm, sabotaż, dywersję oraz działania zbrojne i hybrydowe. Być może to właśnie dlatego na FBPM nie było żadnego, umundurowanego specjalisty z polskich resortów siłowych. Jedynym elementem łączącym fora w Warszawie i Gdyni będzie prawdopodobnie cyberbezpieczeństwo, związane ze znalezieniem sposobu na obronę przed atakami na systemy informatyczne.

Minimalizacja ryzyka w prowadzeniu biznesu w przemyśle morskim

O tym, co przemysł rozumie przez pojęcie "bezpieczeństwo" można się było zorientować m.in. podczas prezentacji „Bezpieczeństwo jako element budowy przewag konkurencyjnych polskiego przemysłu morskiego” przedstawionej przez wiceprezesa PZU LAB Janusza Gołębiewskiego. Ta spółka zajmuje się m.in. oceną ryzyka w poszczególnych firmach, a więc określaniem, jak dany podmiot jest przygotowany na niepożądane zdarzenia.

Na początku wydawało się, że wszystko jest w porządku. W prezentacji zwrócono uwagę na elementy przemysłu morskiego, zaliczane do tzw. infrastruktury krytycznej, od której zależna jest cała polska gospodarka, a więc bezpieczeństwo państwa. Do takiej „morskiej” infrastruktury krytycznej, wymagającej szczególnej uwagi zaliczono (zresztą słusznie): porty i bazy morskie, stocznie, jednostki pływające, morskie platformy wydobywcze, podwodne instalacje (rurociągi, kable), obiekty hydronawigacyjne, tory wodne i szlaki komunikacyjne. Prawidłowo wskazano również, że najważniejsze zagrożenia dla morskiej infrastruktury krytycznej mogą pochodzić z powietrza, z lądu i z morza.

Kiedy jednak już wyliczano te zagrożenia, to widać było wyraźnie, że nie wynikają one w większości z działania sił „obcych/zewnętrznych”, ale z problemów związanych z funkcjonowaniem własnych firm. Według badań cytowanych przez PZU LAB są to więc:

- Zagrożenia ekologiczne związane z zanieczyszczeniem wody, gruntu, atmosfery;

- Pożar/wybuch na statkach, w magazynach oraz w infrastrukturze;

- Kradzież ładunków powodująca zakłócanie dostaw zaopatrzeniowych i dystrybucji;

- Strajki, protesty, blokady wejścia do portu i/lub dróg transportowych;

- Niesprawność lub zakłócenie systemów teleinformatycznych;

- Siły natury (w tym przede wszystkim wiatr i powódź).

Tylko w przypadku zakłócenia systemów teleinformatycznych uwzględnia się możliwość czyjegoś zamierzonego działania, poprzez wykonanie cyberataków. Natomiast rozpatrując już zagrożenie „ekologiczne”, związane np. z zanieczyszczeniem atmosfery, patrzy się na nie jedynie jako efekt złego składowania ładunków niebezpiecznych, mogącego doprowadzić do niepożądanego uwolnienia substancji. Podobnie jest w przypadku pożarów, które analizuje się poprzez wypadki związane z codzienną działalnością. Jak się okazuje, w przypadku pożarów statków aż 82% z nich wybucha w czasie prac stoczniowych, 11% podczas postoju w portach a tylko 7% podczas rejsów.

Po prezentacjach na II Forum Bezpieczeństwa Przemysłu Morskiego w Gdyni można było odnieść wrażenie, że działania mające podnieść bezpieczeństwo w firmach wynikają głównie z chłodnej kalkulacji finansowej. Widać było też wyraźnie, że głównym czynnikiem zmuszającym przemysł do bardziej restrykcyjnego działania minimalizującego ryzyko stają się firmy ubezpieczeniowe, a nie jakaś generalna polityka państwa. Poza „cyberbezpieczeństwem”, w którym ustawowo ustalono podstawowe standardy działania.

Nacisk ze strony firm ubezpieczeniowych jest zresztą zrozumiały, gdy weźmie się pod uwagę straty ubezpieczeniowe - efekt poszczególnych wypadków. Jak się okazuje wśród trzech największych katastrof w historii ubezpieczeń (na pierwszym miejscu plasują się ataki terrorystyczne z 11 września 2001 roku na Stany Zjednoczone, które spowodowały 25,2 miliarda dolarów strat) na drugim i trzecim miejscu są zdarzenia związane z przemysłem morskim:

- wybuch na platformie Piper Alpha na Morzu Północnym w 1988 roku (167 ofiar i 3 miliardy dolarów strat);

- wybuch w magazynie substancji niebezpiecznych w chińskim porcie Tjanjin w 2015 roku (173 ofiary i około 3 miliardy dolarów strat).

By zapobiec takim „wydatkom” firmy ubezpieczeniowe ustalają obecnie wysokość składek oceniając właściwe zarządzanie ryzykiem przez poszczególne przedsiębiorstwa, w tym przede wszystkim przez stocznie i porty. Przydatnym środkiem do przeprowadzenia takiej oceny według Forum Bezpieczeństwa Przemysłu Morskiego są specjalistyczne audyty, w tym audyt JH143. Pomaga on bowiem w sprawdzeniu, czy stocznie spełniają określone standardy poprzez przegląd i testowanie systemów zarządzania bezpieczeństwem oraz sprawdzenie procedur stoczniowych, w tym kontroli jakości. Audyt ten opracowano w 2004 roku po serii wypadków, do jakich doszło pomiędzy końcem 2002 i początkiem 2004 roku. Szczególnie kosztowny był pożar na statku pasażerskim „Diamond Princess”, który przyniósł straty w wysokości 310 milionów dolarów.

Ostatecznie formularz ryzyka stoczniowego JH143 stał się „standardem wymaganym przez międzynarodowych ubezpieczycieli i reasekuratorów w zakresie ubezpieczenia dużych stoczni oraz realizowanych przez nie projektów” i niezbędnym elementem podczas procesu zawierania umowy ubezpieczenia. Audyt taki przeprowadzono m.in. w Stoczni Remontowa w Gdańsku, która otrzymała bardzo wysoką notę B+ (wyższa jest tylko ocena A, niższe to: C,D i E), co oznacza: „Godny uwagi. Aktywne zarządzanie ryzykiem na miejscu i w działaniu. Silny / pozytywny nadzór nad zarządzaniem. Wdrożono innowacyjną procedurę”.

Tak dobra ocena według specjalistów pozwala postrzegać tą firmę na rynku partnerów międzynarodowych jako „stocznię bezpieczną, która może być rekomendowana do realizacji najtrudniejszych zadań związanych z remontem jednostek pływających”.

Cyberbezpieczeństwo

Tym co niewątpliwie będzie łączyło FBPM i FBM będzie cyberbezpieczeństwo. Wyczuwało się jednak wyraźną różnicę w rozumieniu celów ataków przeprowadzonych na infrastrukturę informatyczną. O ile bowiem na Forum Bezpieczeństwa Morskiego wcześniej mówiło się przede wszystkim o „cyberterroryzmie” i działaniach asymetrycznych w cyberprzestrzeni, to na Forum Bezpieczeństwa Przemysłu Morskiego dyskutowano przede wszystkim o aktach „cyberprzestępstw”, związanych z transmisją i przetwarzaniem danych.

Pomimo przyjęcia takiej nazwy przez przemysł, na szczęście nie ograniczono się tylko do omawiania sytuacji, gdy założonym celem „cyberprzestępców” jest osiągniecie korzyści finansowych (np. przez utrudnienie działania innym firmom lub szantaż). Dostrzeżono bowiem i zaznaczono w komunikacie końcowym, że „ataki na infrastrukturę krytyczną, w tym na infrastrukturę transportu morskiego, mogą prowadzić do nieobliczalnych konsekwencji ekonomicznych oraz zagrożenia bezpieczeństwa państwa”.

W czasie FBPM wszyscy byli zgodni, że prawdopodobieństwo wystąpienia cyberprzestępczego ataku będzie się cały czas zwiększało i trzeba wprowadzać środki zapobiegawcze, które to zagrożenie będą eliminowały lub przynajmniej mocno zmniejszały. Sprawa staje się poważna ze względu na rozszerzające się z roku na rok tzw. „otoczenie technologiczno-informatyczne”, a więc coraz większe „informatyczne” uzależnienie się przemysłu morskiego. Dowodem na to mają być m.in. zamiary:

- wdrożenia od 2020 roku zdalnie nawigowanych statków;

- wdrożenia od 2030 roku zdalnie nawigowanych statków oceanicznych;

- wdrożenia od 2035 roku autonomicznych statków oceanicznych;

Przykładem zagrożeń z tym związanych może być eksperyment przeprowadzony w lipcu 2018 roku w Londynie, gdy podczas jednej z konferencji ekspertowi od cyberbezpieczeństwa (z firmy BlackBerry) udało się przejąć w pół godziny kontrolę nad systemami: telekomunikacyjnymi, Wi-Fi i nawigacyjnym nowego superjachtu o wartości kilkuset milionów dolarów. Taki sam atak przeprowadzony rzeczywiście przez terrorystów (np. na gazowcu lub tankowcu) mógłby spowodować ogromne straty i liczne ofiary.

Do faktycznych cyberataków na infrastrukturę morską dochodziło już zresztą wielokrotnie. W czasie FBPM w Gdyni wymieniono m.in.:

- Atak jednego z syndykatów przestępczych na system zarządzania ładunkiem Australijskiego Urzędu Celnego;

- Udany cyberatak na Duński Urząd Morski;

- Atak na Irańską Żeglugę Morską, który wyłączył system powodując utratę danych pozwalających na śledzenie statków i spowodował ogromne straty finansowe;

- Próbę złamania przez handlarzy narkotyków systemu IT kontrolującego ruch i lokalizacje kontenerów w porcie Antwerpia.

Tym co zmusiło przemysł do działania okazały się więc być również pieniądze. Jest to zresztą zrozumiałe, uwzględniając że średni koszt ataku na jedno średnie przedsiębiorstwo to na zachodzie to około 2,4 miliona dolarów, a w Polsce to 1,5 miliona złotych. Skuteczne przeciwdziałanie zagrożeniom może więc przynieść wymierne korzyści.

Przeciwdziałanie cyberatakom w Polsce i w polskim przemyśle morskim w szczególności

Cyberbezpieczeństwo jest tą dziedziną, gdzie nie tylko zdefiniowano same zagrożenia, ale jednocześnie opracowano podstawy prawne pomagające w ich eliminowaniu. Swoistym „drogowskazem” w tych działaniach będzie niewątpliwie Ustawa o Krajowym Systemie Cyberbezpieczeństwa z dnia 5 lipca 2018 r., której wprowadzenie było zresztą wymogiem dyrektywy NIS (Network and Information Systems Directive) Parlamentu Europejskiego i Rady.

W Ustawie tej przede wszystkim „stworzono polityczno-strategiczne ramy zarządzania cyberbezpieczeństwem w Polsce (Strategia Cyberbezpieczeństwa RP oraz kolegium ds. Cyberbezpieczeństwa)” oraz ustanowiono nadzór nad cyberbezpieczeństwem (wprowadzając np. kary finansowe za niezrealizowanie zaleceń). Określono nawet to, kto w Polsce może świadczyć usługi w tej dziedzinie.

Jak się jednak okazało na FBPM, sam sposób chronienia konkretnej infrastruktury nie jest już wymuszony przepisami i jak na razie zależy on jedynie od woli zarządzającego daną firmą lub systemem. Na szczęście w ocenie niebezpieczeństwa i organizowaniu cyberochrony pomagają wyspecjalizowane firmy, jak np. obecna na FBPM w Gdyni spółka NASK S.A. który dostarcza usługi z zakresu bezpieczeństwa sieci.

Ma ona bezpośrednie wsparcie zajmującego się „cyberproblemami” instytutu naukowego (NASK - Naukowa i Akademicka Sieć Komputerowa - Państwowy Instytut Badawczy z Warszawy). Dodatkowo NASK S.A., jako państwowa spółka zaufania publicznego, współpracuje z organizacjami odpowiadającymi w Polsce za cyberbezpieczeństwo, a więc z Centrum Cyberbezpieczeństwa oraz z zespołem reagowania na incydenty CERT Polska (Computer Emergency Response Team) To właśnie takie podmioty będą pomagały przedsiębiorstwom w tworzeniu i udoskonalaniu systemów zabezpieczeń.

O tym, że taka pomoc jest rzeczywiście potrzebna można się było przekonać nawet na Forum Bezpieczeństwa Przemysłu Morskiego podczas, na przykład prezentacji sposobu działania terminalu LNG w Świnoujściu (przez przedstawiciela spółki Polskie LNG). Z prezentacji tej wynikało m.in., że obsługa procesów technologicznych w gazoporcie jest realizowana w sumie tylko przez osiem osób: z czego sześć pracuje na zewnątrz, a dwie w centralnej sterowni (po przypłynięciu statków ta liczba zwiększa się tylko o kolejnych pięciu pracowników).

W czasie dyskusji padło więc pytanie, czy tak wysoki poziom automatyzacji i komputeryzacji, nie powoduje zagrożenia, że ktoś przejmie kontrolę nad całym systemem i zażąda np. wysokiego okupu. Dyrektor operacyjny spółki Polskie LNG Grzegorz Błędowski odpowiedział jednak, że jest to bardzo trudne, ponieważ „system sterowania procesem jest całkowicie odseparowany zamykając się tylko w obrębie części produkcyjnej i z założenia nie dając dostępu z zewnątrz nawet serwisowi”.

Według specjalistów spółki NASK S.A. rozdzielenie sieci przemysłowej OT od IT wcale jednak nie oznacza pełnego bezpieczeństwa, ponieważ w rzeczywistości takie odseparowanie jest niemożliwe. Ataki na sieć OT nie są bowiem realizowane „spontanicznie”, ale są przygotowywane latami, wykorzystując do tego chociażby błędy ludzkie (np. poprzez przeniesienie zainfekowanego dokumentu, zdjęcia skanu papieru czy sterownika do urządzenia). Sieci OT trzeba więc monitorować, żeby mieć pewność, że w tej sieci nie dzieje się nic podejrzanego.

Proces tworzenia takiego systemu monitorowania może być jednak trudny i długotrwały. Wskazują na to wyniki badań z 2018 roku z których wynika, że tylko 8% polskich firm „jest dojrzałych pod względem bezpieczeństwa informacji”, a więc miało świadomość co to znaczy „być cyberbezpiecznym”. Natomiast aż 44% polskich firm poniosło straty finansowe z powodu cyberataków, a 62% spółek odnotowało zakłócenia i przestoje.

Z badań wyraźnie wynika, że firmy mają świadomość o ataku dopiero po tym, jak taki atak zostanie przeprowadzony. Nie można się zresztą temu dziwić biorąc pod uwagę fakt, że aż 20% polskich dużych i średnich firm nie posiada żadnego specjalisty do spraw cyberbezpieczeństwa, 46% nie posiada operacyjnych procedur reakcji na incydenty natomiast tylko 3% budżetu na systemy IT jest wydawane na cyberbezpieczeństwo (a więc co najmniej trzykrotnie za mało).

Dzięki nowej Ustawie o Krajowym Systemie Cyberbezpieczeństwa ta sytuacja będzie się musiała zmienić i przemysł morski już zaczął się do tego przygotowywać. Jedynym problemem jest fakt, że w ustawie tej postawiono zadania, których sposób realizacji pozostawia dużo dowolności. Polskie spółki muszą (lub musiały) więc najpierw czekać na decyzję, czy zostały uznane za operatora usług kluczowych (usługa kluczowa – taka, która ma kluczowe znaczenie dla utrzymania krytycznej działalności społecznej lub gospodarczej). Jeżeli tak, to powinny same określić, jak ma wyglądać system zarządzania bezpieczeństwem w systemie informacyjnym danej spółki.

Wymaga to poznania swojej własnej organizacji, do czego najlepszym środkiem są odpowiednio przeprowadzone audyty (a te wymagają czasu i pieniędzy). Później konieczne jest określenie, jakie procedury trzeba wdrożyć we własnej organizacji w celu spełnienia obowiązków nałożonych Ustawą o KSC. Problemem może być czas, który zależy od kategorii, do jakiej został zakwalifikowany dany operator usług kluczowych. Firmy, które często miały wcześniej bardzo mało styczności z cyberbezpieczeństwem nagle więc staną przed koniecznością terminowej realizacją zadań nałożonych przez Ustawę o KSC. Tymczasem specjaliści od cyberobrony większość z tych zadań kwalifikują jako trudne lub bardzo trudne.

Brakuje również świadomości zagrożeń. Zarządy firm najczęściej nie zdają sobie sprawę, jak wygląda „cyberatak przemysłowy”. Nie wiedzą np., że atak na infrastrukturę krytyczną może być przygotowywany przez kilka miesięcy, a nawet przez półtora roku (jak w przypadku ataku na sieć energetyczną w Stanach Zjednoczonych).

O skali zadań może świadczyć fakt, że wdrożenie standardu ISO 27001 (standard Systemu Zarządzania. Bezpieczeństwem Informacji) wymagało od Portu Gdynia przeprowadzenie specjalistycznego szkolenia z dziedziny cyberbezpieczeństwa dla sześciu specjalistów i będzie wymagało opracowania ponad 60 dokumentów. Firmy nie zdają sobie również często sprawy, jakie systemy informatyczne i oprogramowanie są „kluczowe”. Wymaga to uzgodnień z Ministerstwem Cyfryzacji, a to przesuwa czas rozpoczęcia odpowiednich działań.

Razem czy osobno? Wnioski, których nie wyartykułowano w czasie FBPM

II Forum Bezpieczeństwa Przemysłu Morskiego w Gdyni było ważnym wydarzeniem, ponieważ w skondensowany sposób pokazało, jakie zagrożenia są ważne według polskiego biznesu morskiego i jak przemysł chce z tymi zagrożeniami walczyć. Szczególnie istotne były jednak wnioski i zalecenia wynikające z wprowadzenia Ustawy o Krajowym Systemie Cyberbezpieczeństwa.

O ile bowiem w dziedzinie „cyberbezpieczeństwa” potrafiono zdefiniować wspólny sposób przeciwstawiania się cyberzagrożeniom, to w innych przypadkach okazało się, że podobnych, wspólnych działań już nie ma. Przykładem takiego pomijanego problemu mogą być przedsięwzięcia zapobiegające niezgodnemu z prawem użyciu dronów. W tej sprawie poszczególne podmioty gospodarcze działają więc samodzielnie, często ograniczane przez polskie prawo.

Wzorem może być tutaj Zarząd Morskiego Portu Gdynia S.A., który jako jeden z pierwszych w Polsce stara się wyegzekwować zakaz wykorzystania bezzałogowych aparatów latających oraz modeli latających o masie startowej nie większej niż 25 kg nad swoim terytorium, wprowadzając w tym celu odpowiednie standardy i narzędzia.

Oparto się w tym przypadku na załączniku nr 6 Rozporządzenia Ministra Transportu, Budownictwa i Gospodarki Morskiej z dnia 26 marca 2013 r. w sprawie wyłączenia zastosowania niektórych przepisów ustawy - Prawo lotnicze do niektórych rodzajów statków powietrznych oraz określenia warunków i wymagań dotyczących używania tych statków, oraz art. 5 ust. 1 i 2 ustawy z dnia 22 sierpnia 1997 r. o ochronie osób i mienia. I rzeczywiście przepisy te dają możliwość ograniczania lotów dronom, ale nie wskazują, jak taki zakaz można i trzeba wyegzekwować.

Przykładowo w Polsce nie można prowadzić zakłócania elektronicznego nadajników radiowych i systemu GPS wykorzystywanych na dronach bez odpowiedniej zgody. Trzeba też ustalić ogólne zasady ponoszenia kosztów wywołanych przez takie przeciwdziałanie, związanych np. ze stratami lub nawet ofiarami, gdy zakłócany dron spadnie nagle na ziemię. Potrzebne są też ustalenia ograniczające skutki uboczne stosowania nadajników zakłóceń. To szczególnie ważne w przypadku lotnisk i portów, gdzie GPS jest bazą dla systemu kontroli ruchu statków powietrznych i morskich.

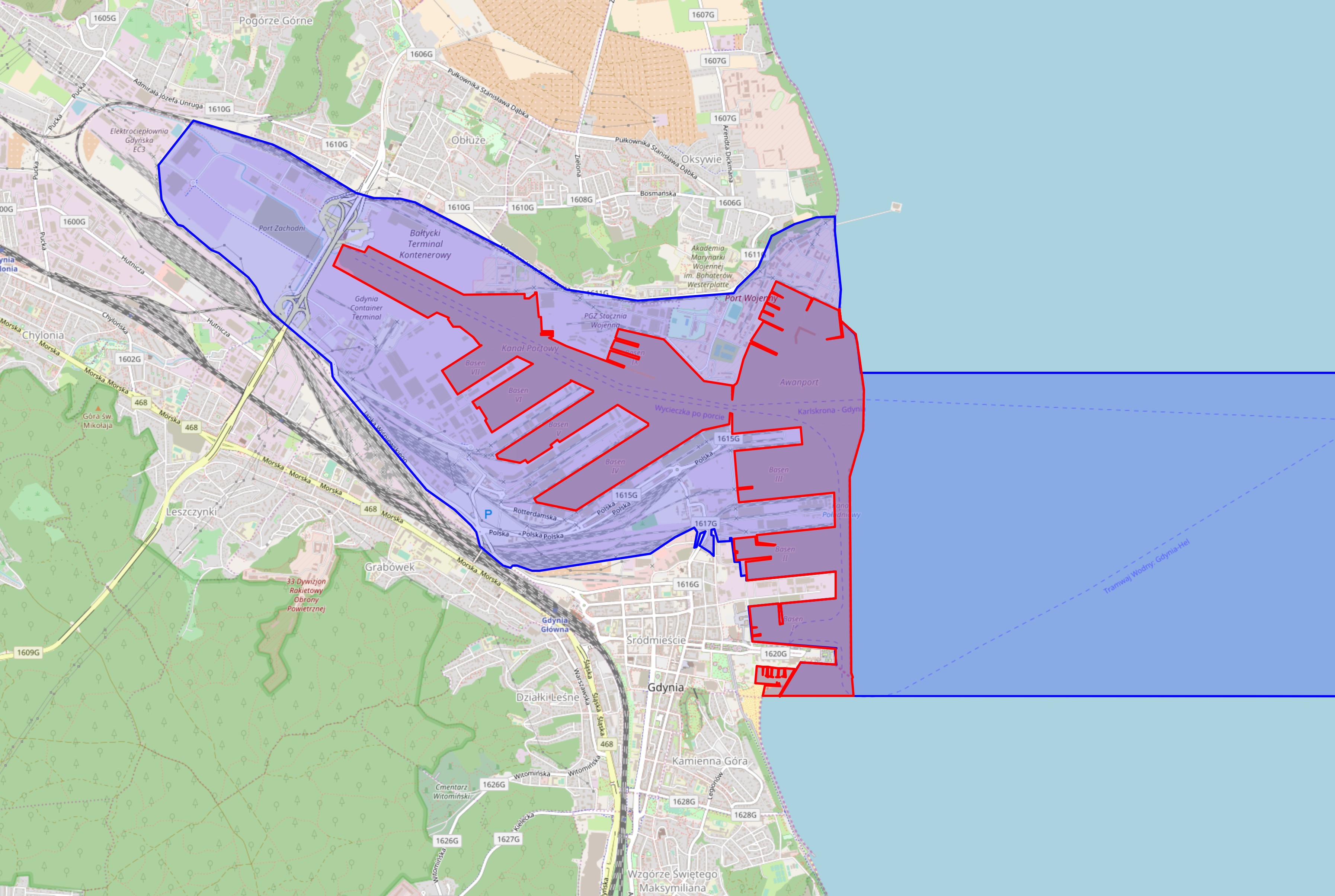

Brak koordynacji widać również w próbach organizowania ochrony wejść do portów. W przypadku takich miejsc jak Gdynia jest to zadanie o tyle trudne, że dostęp do basenów portowych jest możliwy z aż trzech miejsc. I nie ma tu znaczenia, że Marynarka Wojenna i Ośrodek Badawczo-Rozwojowy Centrum Techniki Morskiej finansują badania nad barierami magnetycznymi i akustycznymi wykrywającymi próby niepożądanego wtargnięcia obcych płetwonurków do wnętrza portu. Wojsko własnymi siłami może bowiem zabezpieczyć jedynie wejście północne - „wojskowe”. Tymczasem 230 metrów dalej znajduje się główne wejście do portu handlowego, którego Marynarka Wojenna już samodzielnie zabezpieczyć nie może (podobnie jak wejścia południowego do Basenu Prezydenckiego).

Stworzenie systemu zabezpieczeń Portu Gdynia od strony morza wymagałoby więc współdziałania i wydzielania środków z co najmniej trzech resortów, co jak na razie nie wydaje się być możliwe. Porty od strony morza nie są więc zabezpieczone (np. przed dywersja podwodną) i nie pomoże w tym nawet najbardziej doskonały system oceny ryzyka.

Brak wspólnych działań zwiększa koszty i niejednokrotnie doprowadza do dublowania wysiłków. Tymczasem przedsięwzięcia niektórych firm są na tyle innowacyjne, że aż się prosi by je rozszerzyć na wszystkich użytkowników danego rejonu. Dobrym przykładem może być tutaj Zarząd Morskiego Portu Gdynia S.A. Spółka ta już przeprowadziła szereg działań zwiększających bezpieczeństwo w gdyńskim porcie, a ma jeszcze w planie takie projekty jak:

- „Sezam” - zakładający zbudowanie do końca 2019 roku Zintegrowanego Stanowiska Bezpieczeństwa Portu Gdynia „integrującego wszystkie służby działające na terenie portu a dotyczącego służb, począwszy od Portowej Straży Pożarnej, a skończywszy na uzbrojonym oddziale interwencyjnym”.

- „Nowe oczy portu” – polegający m.in. na zwiększeniu do końca 2019 roku liczby kamer nadzorujących cały teren z 68 do 114 („aby wykluczyć pola dysfunkcyjne, czyli newralgiczne obszary portu, które były dotychczas poza zasięgiem widzialności”);

- „Antydron” – przewidujący stworzenie w latach 2018-21 systemu zdolnego do wykrywania, identyfikowania (w zasięgu kilku kilometrów) bezzałogowych aparatów latających oraz skutecznego zakłócania ich prac (w zasięgu kilkuset metrów) w taki sposób, aby „zmusić” je do lądowania. Ma to zapobiec wlatywaniu dronów bez zezwolenia w przestrzeń powietrzną nad portem. Będzie to pierwszy system portowy tego rodzaju w Polsce.

Na II Forum Bezpieczeństwa Przemysłu Morskiego nikt jednak nie zwrócił uwagi, że w każdym z tych projektów najlepsze efekty można osiągnąć koordynując działania ze wszystkimi użytkownikami portów. Przykładowo kamery nadzorujące baseny portowe powinny być rozmieszczone również na terenie stoczni PGZ Stocznia Wojenna i Portu Wojennego na Oksywiu. Podobnie należy postąpić także w przypadku systemów zakłócających działanie dronów. Mają one zasięg najczęściej do tysiąca metrów, a więc optymalne ich rozmieszczenie wymaga również współdziałania - np. ze strony Marynarki Wojennej.

Uczestnicy II FBPM pominęli też fakt, że pełne zabezpieczenie morskiej infrastruktury krytycznej wymaga również stałego nadzorowania torów wodnych np. biorąc pod uwagę możliwość postawienia na nich przez kogoś min morskich. Stały nadzór nad szlakami wodnymi wymaga jednak pomocy ze strony Marynarki Wojennej, która w czasie pokoju działa jedynie okazjonalnie – głównie podczas ćwiczeń, a nie postępując według ciągłych procedur.

Zupełnie inaczej jest np. we francuskim porcie Brest, gdzie specjalne okręty wyposażone w sonary holowane obserwacji bocznej systematycznie sprawdzają tory wodne. Początkowo wynikało to z konieczności zapewnienia bezpiecznej drogi dla atomowych okrętów z rakietami balistycznymi, które stacjonują w okolicach Brestu. Obecnie jednak takie działania mogą się stać rutynowymi - zmniejszając ryzyko dla całego portu i żeglugi.

Zorganizowanie takiego zabezpieczenia w Polsce wymaga jednak uwzględnienia przez przemysł morski również tych zagrożeń, które nie przyniosły mu jeszcze bezpośrednio szkód w przeszłości w czasie pokoju, ale które mogą się pojawić – np. podczas tzw. działań hybrydowych lub terrorystycznych. Nie jest to jednak takie proste, o czym świadczy przypadek zamachu terrorystycznego na niszczyciel amerykański USS „Cole” na kotwicowisku jemeńskiego portu Aden 12 października 2002 roku. Gdyby 250 milionów dolarów za naprawę tego okrętu zapłaciła firma ubezpieczeniowa, to standardy bezpieczeństwa związane z ochroną przed terroryzmem stałyby się obowiązkowe na całym świecie. Ponieważ koszty pokrył tylko amerykański departament obrony, zagrożenie to nadal nie jest uznawane za priorytetowe.

W zmianie takiego podejścia mógłby pomóc zaprezentowany na FBPM w Gdyni sposób tzw. „projektowania odporności biznesu” firmy PZU LAB. Jest on oparty o „zasadę siedmiu kroków”, których zrealizowanie ma na końcu zapewnić bezpieczeństwo infrastruktury przemysłowej. Zakłada on działanie według następującego schematu:

- I krok - Określenie potencjalnych zakłóceń dla biznesu; identyfikacja możliwych zagrożeń i scenariuszy zdarzeń;

- II krok – Kwantyfikacja ekspozycji związanej z realizacją poszczególnych zagrożeń;

- III krok – Określenie strategii postepowania z ryzykiem;

- IV krok – Wybór optymalnych rozwiązań ograniczających ryzyko;

- V krok – Stworzenie procedur i planów kontynuacji biznesu;

- VI krok – Optymalny transfer ryzyka do ubezpieczyciela;

- VII krok – Budowa kultury bezpieczeństwa w organizacji.

Jak widać wystarczy jedynie odpowiednio pokierować firmami w pierwszym kroku (wskazując im np. na zagrożenia ważne nie tylko dla nich, ale również całego państwa), by w kolejnych etapach postępowania same przedsiębiorstwa znalazły swój sposób rozwiązania problemu, ewentualnie prosząc o pomoc odpowiednie podmioty zewnętrzne.

Zysk będzie obopólny, na co zresztą wskazywano na FBPM. Zarządzanie ryzykiem z jednej strony doprowadzi bowiem do „wzmocnienia gospodarczych podstaw bezpieczeństwa państwa”, a z drugiej spowoduje wzrost konkurencyjności firm na rynku międzynarodowym. Między innymi poprzez posiadaną reputację i zaufanie, że dana firma ma wdrożone procedury działania na wypadek pojawienia się niebezpieczeństwa.

Na II Forum Bezpieczeństwa Przemysłu Morskiego nie powiedziano jednak, jak do takiego wspólnego działania doprowadzić.

krysinski

Dla mnie jeszcze współnym gruntem będzie fizyczna ochrona infrastruktury morskiej, portów itd. Do takich strategicznych obiektów trzeba dobrać indywidualny projekt ogrodzenia, który będzie nie tylko wyznaczał granicę obiektu, ale także opóźniał potencjalne wtargnięcia. Warto sobie poczytać na ten temat na stronie infrastruktura krytyczna.

Stary Grzyb

Bardzo ciekawy artykuł, w wielu aspektach, który jako całość pokazuje niestety, że i w tym obszarze system obronny RP niestety nie istnieje. W informacje, że np. Marynarka Wojenna nie prowadzi w sposób ciągły zabezpieczenia torów wodnych i wejść do portów, a nawet gdyby chciała, to i tak nie może bez zgody cywilnych użytkowników, po prostu trudno uwierzyć, a jednak ... Tym niemniej, jak pokazuje przypadek USS "Cole", jesteśmy w dobrym towarzystwie. Najpotężniejsza flota świata nie potrafiła wdrożyć - w Adenie, czyli de facto na terenie prowadzenia działań wojennych - prostej procedury polegającej na rozłożeniu na wodzie, w odpowiedniej odległości od okrętu, sznura z bojami, i rozstrzeliwania bez ostrzeżenia wszystkiego, co się przed tym sznurem nie zatrzyma celem przeprowadzenia inspekcji, w rezultacie czego USS"Cole" został trafiony motorówką z materiałami wybuchowymi. Zresztą, podobnych wypadków było więcej - choćby zamach na koszary Marines w Bejrucie albo na konsulat amerykański w Benghazi, czy z nieco innej beczki zamachy w Europie - a zawsze przyczyną było zaniechanie działań i procedur oczywistych. Więc nic dziwnego, że i u nas klops.

Boczek

As, środa, 16 stycznia 2019, 19:24 ### 1. Dlaczego dopiero NS2, a nie NS1? ### 2. Kto nam broni położyć obok taką samą aparaturę? 3. Dlaczego nie radar? 4. Jak ograniczy wielkość jednostek i dlaczego NS1 nie ogranicza. ### 5. Co oni mają do gadania na temat skrzyżowania poza własnymi wodami terytorialnymi? ### 6. Po co marynarka wie I RP. ###

hrdy375

A co hasła Marynarka Wojenna, Straż Graniczna, dywersja podwodna, terroryzm morski czy miny morskie mają wspólnego z bezpieczeństwem PRZEMYSŁU morskiego? Może Autor pomylił bezpieczeństwo przemysłu z bezpieczeństwem na morzu?

kubuskow

Pisanie o tym, że Polska Marynarka Wojenna ma chronić flotę handlową to jakaś bajka - jaką flotę handlową? Polska nie ma i nie będzie miała floty handlowej. Polskie porty nigdy nie przejmą operacji z Rotterdamu czy Hamburga, zawsze będą malutkie przy takich gigantach. Dlatego to innym bardziej zależy na walce z "piratami" i przy mocno ograniczonych środkach finansowych powinniśmy się skupić na innych celach zapewnienia bezpieczeństwa morskiego - zabezpieczenie przed działaniami asymetrycznymi oraz rozpoznanie na powierzchni oraz pod nią.

say69mat

??? Właściwie zredagowany temat powinien rozpoczyna się od banalnego pytania, czy polski przemysł zbrojeniowy rozumie pojęcie 'bezpieczeństwo"??? Osobną kwestią, jest czy potrafi kwestie bezpieczeństwa realizować w praktyce polityki zatrudnienia, projektowania i produkcji???

As

Po wybudowaniu Nord Stramu 2 Bałtyk będzie należał do Rosji. Rurociąg posłuży do zainstalowania odpowiedniej aparatury śledzącej ruch do i z Polskich portów, ograniczy wielkość jednostek przepływających, a jak tego będzie mało Rosja własnymi okrętami zadba o bezpieczeństwo rurociągu. O tym żeby pozwolili skrzyżować inne rurociągi ze swoim można zapomnieć. Zatem po co marynarka ? No chyba że okręty podwodne w bazach poza Polską.